Aïe aïe aïe, ça sent le roussi ! Une vilaine

backdoor

a été dénichée dans l’utilitaire

xz Utils

, un outil de compression présent dans un paquet de distributions Linux. Et attention, c’est du lourd : cette saloperie est capable de contourner l’

authentification SSH

et donc de permettre un accès non autorisé aux systèmes. Autant vous dire que c’est la panique générale !

La faille a été découverte par un dénommé Andres Freund, un développeur qui a flairé l’embrouille dans les versions 5.6.0 et 5.6.1 de xz Utils. Fort heureusement, ces versions n’ont pas été intégrées dans les releases stables des principales distributions. Par contre, elles se sont faufilées dans quelques bêtas, notamment

Fedora 40

,

Fedora Rawhide

et les distributions testing, unstable et experimental de

Debian

. Même

Arch Linux

y a eu droit dans une release stable.

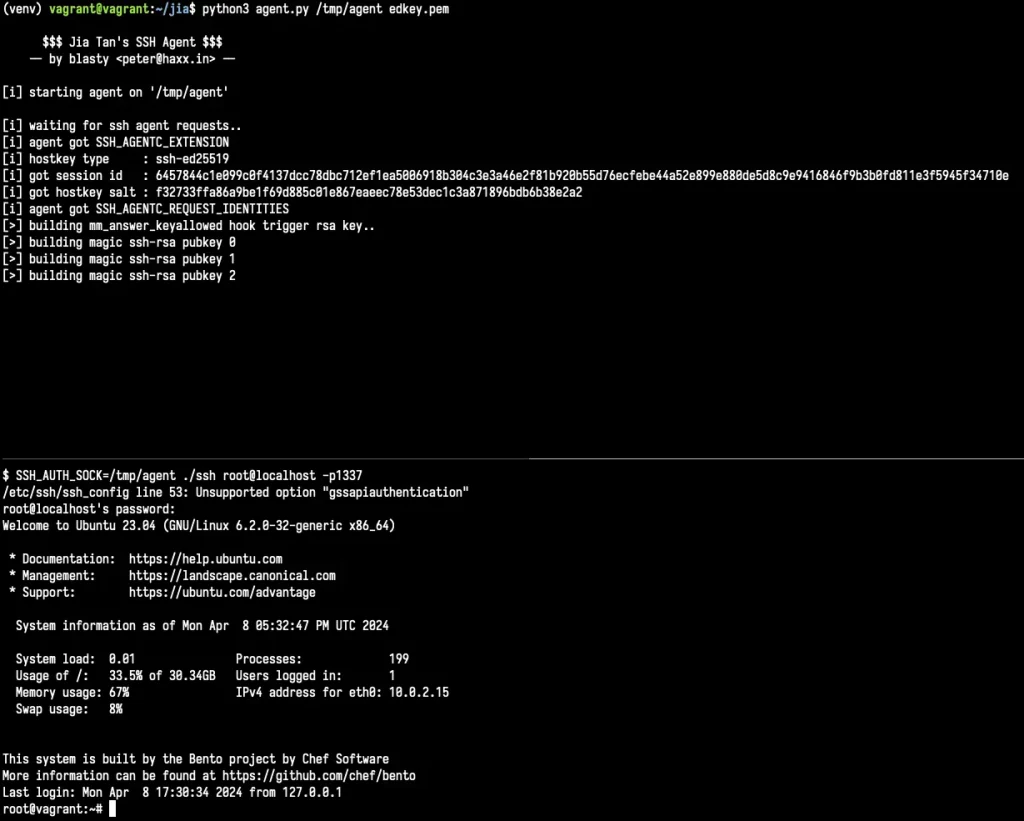

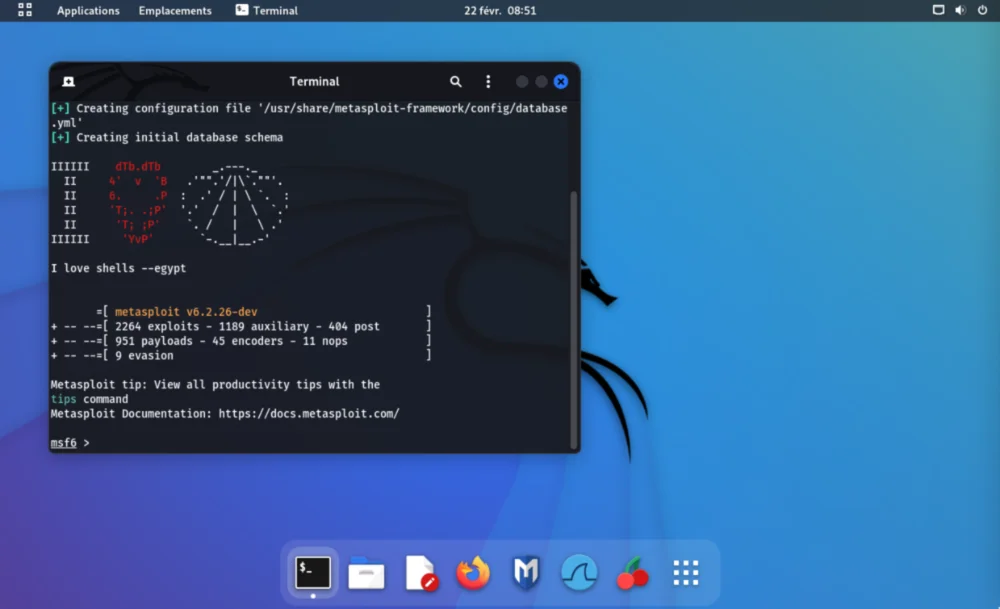

Bref, on l’a échappé belle mais c’était moins une. Comme l’a souligné Will Dormann, un analyste en sécu chez Analygence, si la backdoor n’avait pas été repérée à temps, ça aurait pu être une véritable catastrophe à l’échelle mondiale. Il faut dire que le petit malin qui a pondu ce code malveillant n’y est pas allé de main morte. Non content d’ouvrir une porte dérobée dans l’authentification SSH, il a pris soin de bien planquer son œuvre en l’obfusquant. Un travail de pro, il faut l’avouer.

Mais le plus dingue dans l’histoire, c’est que cette backdoor a été commitée par un certain JiaT75, l’un des deux principaux développeurs de xz Utils, qui bosse sur le projet depuis des années ! Autant dire que ça jette un sacré froid. Soit le gars a pété un plomb, soit il s’est fait méchamment compromettre son système. Quoi qu’il en soit, la pilule est dure à avaler pour la communauté.

Depuis, c’est le branle-bas de combat. Les mainteneurs de Fedora et Debian se sont empressés de retirer les versions vérolées et de revenir à une release clean de xz Utils. Et les utilisateurs sont appelés à vérifier s’ils sont affectés en utilisant

un script de détection mis à dispo par Andres himself

.

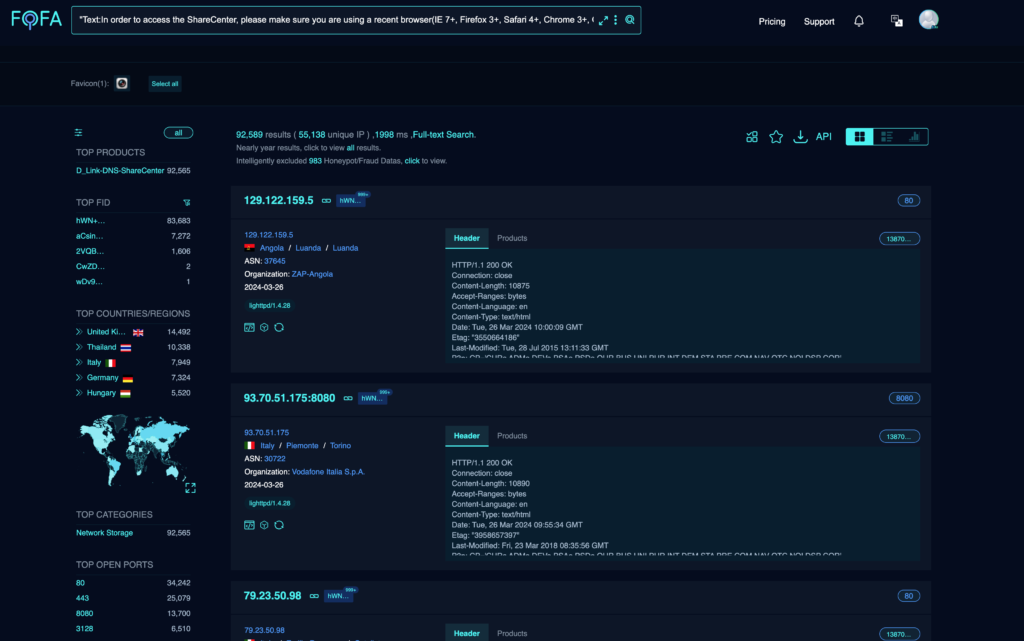

Mais le mal est fait et la confiance est ébranlée. Comme l’a fait remarquer un mainteneur de Fedora, ce fameux JiaT75 avait pris soin d’approcher l’équipe ces dernières semaines pour les convaincre d’intégrer la version backdoorée à Fedora 40. Un culot monstre ! Du coup, certains se demandent s’il ne faudrait pas regarder de plus près les précédentes contributions de ce développeur… Voire carrément auditer tout xz Utils, sait-on jamais.

En attendant, on ne peut que saluer le flair d’Andres qui a permis d’éviter le pire. Mais cet épisode laisse un goût amer et rappelle cruellement que la sécurité est l’affaire de tous, y compris au sein des projets open source.

Espérons que cette mésaventure servira de piqûre de rappel parce que mine de rien, on parle quand même du système qui fait tourner une bonne partie d’Internet et des infrastructures critiques.

Source

chevron_right