Et encore une magnifique journée dans le monde merveilleux de la cybersécurité !

Je vais vous parler aujourd’hui d’un truc plutôt sympa qui s’appelle «

Indicator of Canary

« . En gros, c’est une collection de proofs of concept (PoC) issue d’une recherche sur la détection des « canaris » planqués dans différents formats de fichiers.

cui-cui !

Mais attends, c’est quoi un canari ? En fait, c’est un peu comme un

cheval de Troie

, sauf que là, on parle de fichiers piégés avec des

indicateurs de compromission

(IoC) bien vicieux et des URLs de callback qui n’ont rien à faire là où elles sont. L’objectif peut-être bienveillant, à savoir détecter l’origine d’un vol de documents par exemple ou malveillant pour obtenir des informations sur une future victime.

Le but du jeu d’Indicator of Canary, c’est donc de les débusquer.

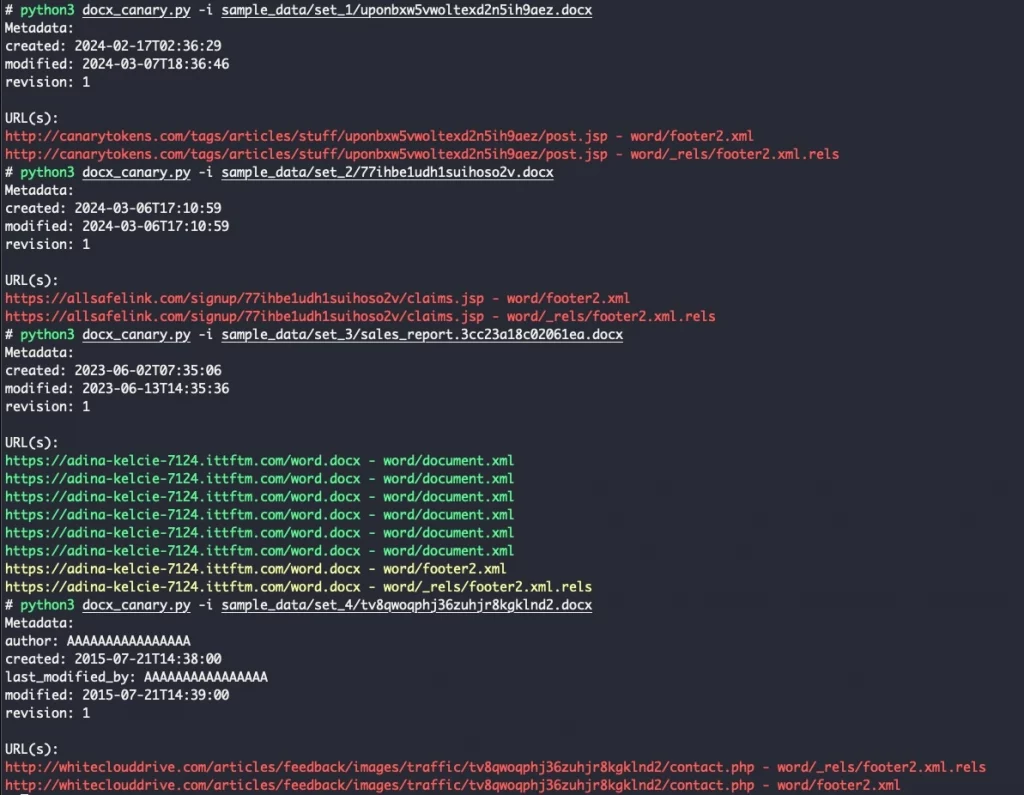

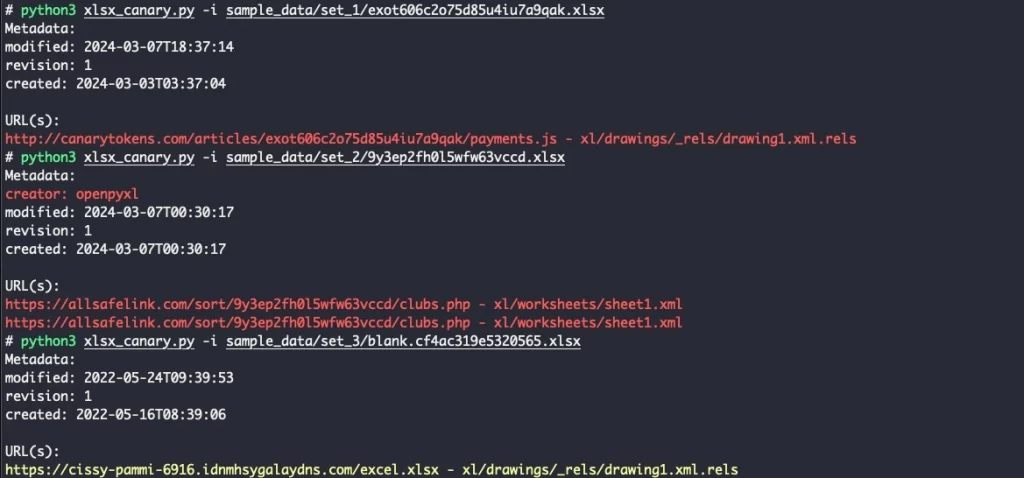

Alors ok, y a déjà des outils sur GitHub qui font des recherches par expressions régulières pour trouver les domaines en *.canarytoken.org, mais bon… C’est pas franchement l’approche la plus robuste, surtout quand on a affaire à des canaris auto-hébergés ou provenant d’autres fournisseurs. Les scripts d’Indicator of Canary, eux, mettent en rouge les trucs vraiment louches et en jaune les trucs potentiellement suspects, le tout accompagné de métadonnées pour comparer avec les autres documents de l’environnement.

Et en bonus, on a même droit à un script qui convertit les clés d’accès AWS en ID de compte. Comme ça, si vous avez accès à plusieurs clés, vous pouvez repérer les valeurs aberrantes qui ont des ID de compte bizarres. Ça peut valoir le coup de creuser un peu pour voir si c’est legit. En plus, les fournisseurs de canaris utilisent souvent le même ID de compte pour toute leur flotte, donc c’est un bon moyen de les démasquer !

Tiens, d’ailleurs, quand on parle de démasquer, ça me fait penser à un cas rigolo. Imaginez que vous bossez pour une grosse boîte et que d’un coup, vous tombez sur un fichier Excel qui a l’air normal, sauf qu’il contient une URL bizarre du genre «

http://notavirus.totallylegit.biz/callback

« . Là, ça pue un peu, non ? Avec le script

xlsx_canary.py

, hop, direct, on extrait le canari du fichier et on peut voir d’où il vient. Si ça se trouve, c’est un stagiaire qui a voulu faire une blague, ou alors c’est un vrai

incident de sécurité

et faut remonter ça illico à la hiérarchie !

Autre exemple : admettons que vous récupériez un dump MySQL qui traîne sur un serveur. Vous le passez à la moulinette de

mysql_canary.py

et paf, ça vous ressort une belle liste d’IoC et d’URLs de callback qui n’ont rien à faire dans une base de données de prod. Là, vous pouvez être sûr que quelqu’un a mis son nez où il fallait pas !

Bref, comme vous l’aurez compris, Indicator of Canary c’est top pour traquer les canaris dans une infrastruture. Que ce soit pour des fichiers

.docx

,

.pptx

,

.pdf

ou même des dumps MySQL, y a un script pour chaque occasion (plaisir d’offrir, tout ça, tout ça). Et le plus beau dans tout ça, c’est que ça fonctionne pour les canaris de plusieurs fournisseurs différents.

Si jamais vous voulez jeter un oeil au code,

c’est par ici que ça se passe

. Y a même les IoC de différents fournisseurs dans le fichier

static_iocs.txt

, c’est cadeau. Amusez-vous bien et restez à l’affût, on sait jamais quand un canari va se pointer !

Cui ! (ouais, j’étais obligé)

chevron_right