-

chevron_right

chevron_right

Backdoor critique dans les NAS D-Link – 92 000 appareils vulnérables qui ne seront pas patchés

news.movim.eu / Korben · Saturday, 6 April - 18:03 · 1 minute

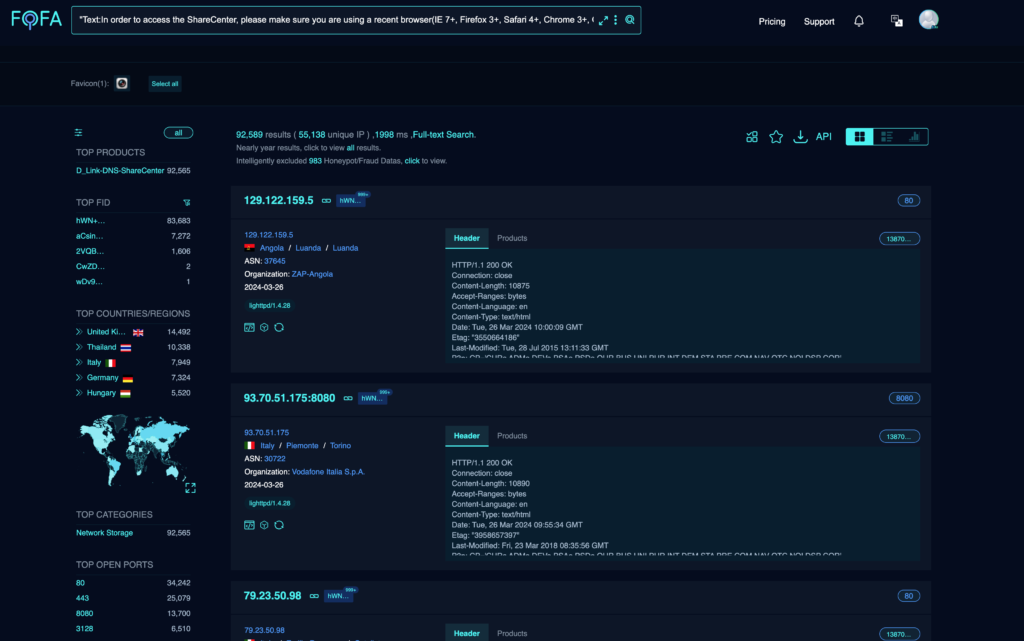

Mauvaise nouvelle ! Un chercheur en sécurité du nom de « Netsecfish » vient de dénicher une faille bien vicieuse dans les NAS D-Link. C’est pas un petit bug de rien du tout puisque c’est une backdoor (porte dérobée) qui permet carrément d’exécuter des commandes à distance sur votre NAS ! Ce qui est flippant, c’est qu’il y aurait plus de 92 000 appareils exposés sur Internet qui seraient vulnérables à cette RCE.

D’après Netsecfish , la faille se planque dans le script « /cgi-bin/nas_sharing.cgi », qui gère les requêtes HTTP GET et qui autorise un compte caché avec le nom d’utilisateur « messagebus » et un mot de passe vide. Et en plus de cette porte dérobée, il y a également une faille d’injection de commande via le paramètre « system » qui permet d’exécuter tout et n’importe quoi sur le NAS. Une vraie passoire donc !

Quand on sait que sur nos NAS, on stocke à peu près tout, de nos photos perso à nos backups, je pense que là, on peut dire que ça craint. Bien sûr, vous vous dites sûrement : « Pas de panique, D-Link va corriger ça vite fait bien fait « .

Ah ah, que vous êtes drôles vous. Bah oui, parce que les modèles concernés sont en fin de vie, obsolètes, has been (comme vos t-shirts), donc D-Link ne compte pas développer de patch . Bouuuh les affreux ! La seule solution, c’est donc remplacer votre vieux NAS par un modèle plus récent. Ouin… Cela dit, je pense que les clients D-Link passeront à la concurrence… Au hasard Synology ????

92 000 appareils exposés, ça fait une belle brochette et même si c’est du vieux matos, ça doit trainer chez pas mal de monde et d’entreprises qui doivent encore l’utiliser et qui ne seront même pas au courant de ce problème, sauf s’ils lisent mon site évidemment ^^.

Bref, si vous avez un vieux NAS D-Link qui traîne dans un coin, éteignez-moi ça vite fait. Et par pitié, ne le laissez pas exposé sur Internet, sauf si vous aimez vivre dangereusement.