-

chevron_right

chevron_right

Imprimantes HP – Un nouveau firmware qui fait grincer des dents

news.movim.eu / Korben · Friday, 12 April - 20:40 · 4 minutes

Ah les imprimantes, ces petites boites en plastique bon marché, bien bruyantes, sans lesquelles on serait bien embêtés pour imprimer nos QR Codes pour les JO photos de vacances ou nos documents. Mais attention, si vous avez une imprimante HP , vous risquez d’être encore plus embêtés !

En effet, la célèbre marque a eu la bonne idée de balancer une mise à jour firmware qui bloque l’utilisation des cartouches d’encre non estampillées HP . Sympa non ? Du coup, si vous aviez l’habitude d’acheter des cartouches génériques pour faire des économies, c’est raté. Votre imprimante va gentiment vous envoyer bouler en vous disant d’aller acheter des cartouches HP, sinon rien.

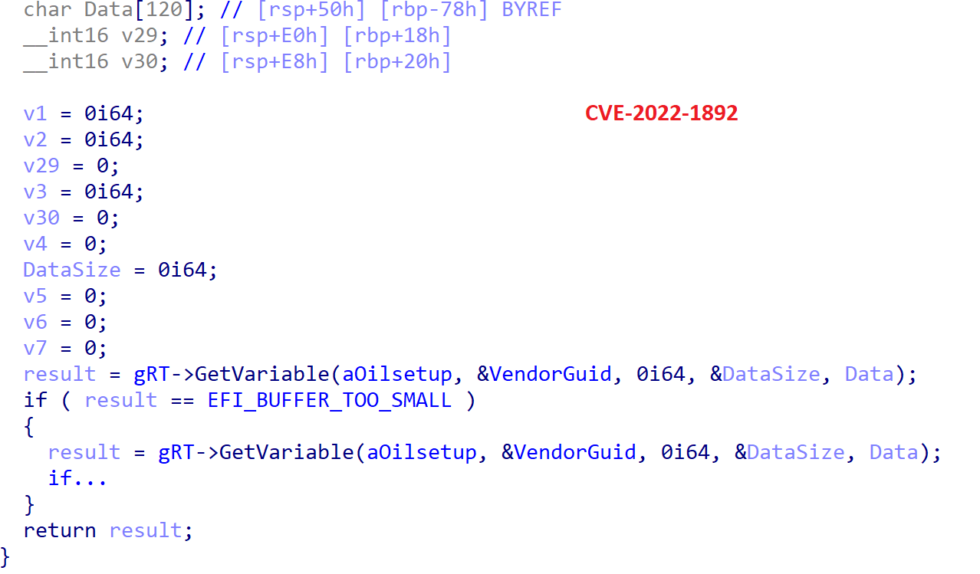

Cette mise à jour firmware contient une fonctionnalité de sécurité qui empêche l’utilisation de cartouches d’encre non-HP, monopolisant ainsi le marché des cartouches de remplacement. Bien que les détails techniques ne soient pas précisés, il est probable que la mise à jour utilise un algo spécifique et des techniques de gestion des droits numériques (DRM) pour vérifier l’authenticité de la puce sur la cartouche et empêcher son utilisation si ce n’est pas une cartouche de marque HP.

Forcément, ça n’a pas plu à tout le monde cette histoire. Des petits malins ont décidé d’attaquer HP en justice , en mode « non mais oh, on n’est pas des pigeons non plus » (Vous la sentez la conviction que j’y mets ?). Ils accusent la marque de vouloir monopoliser le marché des cartouches d’encre en forçant les utilisateurs à acheter ses propres cartouches hors de prix. Les plaignants affirment que HP a cherché à tirer profit des coûts irrécupérables des clients en monopolisant le marché secondaire des cartouches d’encre de remplacement par le biais de la sécurité dynamique et d’autres tactiques.

Alors ils ont bien tenté de se défendre en disant « mais non, on ne bloque pas toutes les cartouches, regardez il y a des marques compatibles « . Sauf que les plaignants ne sont pas dupes. Ils ont bien compris que le but du jeu était de profiter du fait que les gens ont déjà investi dans une imprimante HP pour leur faire cracher un max de thunes en cartouches.

Mais le fabriquant ne compte pas se laisser faire. La marque affirme que les mises à jour de firmware qui bloquent certaines cartouches sont là pour « protéger l’innovation et la propriété intellectuelle « . Arf ! En gros, si vous voulez utiliser une imprimante HP, vous devez passer à la caisse pour acheter des cartouches HP, sinon c’est de la triche. HP soutient également que les plaignants ne peuvent pas réclamer de dommages et intérêts pour avoir été surfacturés en vertu des lois antitrust fédérales américaines, car les consommateurs qui achètent des produits auprès d’un intermédiaire ne peuvent poursuivre le fabricant que pour obtenir une injonction, et non pour récupérer des dommages et intérêts résultant d’une prétendue surfacturation.

Le problème, c’est que cette stratégie est un poil abusive. C’est un peu comme si on vous forçait à faire le plein de votre Renault uniquement dans les stations Renault (je sais, ça n’existe pas), en prétextant que les autres essences ne sont pas assez bien pour votre voiture. Pas cool.

D’ailleurs, le PDG de HP, Enrique Lores, a exprimé l’espoir d’attirer les clients vers un modèle d’abonnement à l’impression, où les clients sont facturés pour avoir suffisamment imprimé ou utilisé suffisamment de fournitures. Mais attention, certaines estimations suggèrent que les prix de l’encre pour imprimante peuvent être assez élevés, allant de 439 à 2 380 dollars le litre. Outch ! C’est encore plus cher que le parfum de luxe.

Alors certes, HP n’est pas le seul à jouer à ce petit jeu. Les fabricants d’imprimantes ont bien compris que c’est sur les cartouches d’encre qu’ils se font le plus de blé, mais bloquer carrément les cartouches concurrentes, c’est un cran au-dessus. Et ça risque de leur coûter cher en procès et en image de marque. D’ailleurs, on peut se demander si d’autres fabricants d’imprimantes ont mis en place des mises à jour similaires, et s’ils font également l’objet de poursuites judiciaires ? Ça pourrait avoir un impact sur les choix des utilisateurs.

En attendant, si vous avez une imprimante HP récalcitrante, vous pouvez toujours essayer de bidouiller le firmware pour contourner le problème. Mais à vos risques et périls, car la marque risque de ne pas apprécier que vous trichiez avec son système. Et puis bon, il faut quand même avouer que c’est un peu la galère de devoir se prendre la tête avec son imprimante juste pour pouvoir imprimer tranquille.

Bref, tout ça pour dire que cette histoire de firmware bloquant est un bel exemple de comment les fabricants essaient de nous la faire à l’envers pour gratter toujours plus de pognon. Mais les consommateurs ne sont pas prêts à se laisser faire, et HP risque de le découvrir à ses dépens. En attendant, si vous cherchez une imprimante, peut-être que vous devriez regarder du côté des marques qui ne vous obligent pas à vendre un rein pour acheter des cartouches. Juste une suggestion comme ça, en passant…