Si vous me lisez depuis longtemps, vous savez que je parle très peu matos sur ce site, car je suis du genre à garder mon matériel longtemps. Mais là, j’avais besoin d’un petit PC récent pour faire mes tests sous Windows et Linux.

Pas besoin d’une grosse machine de gamer, ni d’un truc cher, donc je suis parti lurker un peu du côté des Mini PC. Et je suis tombé

ce MiniPC AK1PLUS de la marque

NiPoGi

équipé d’un processeur

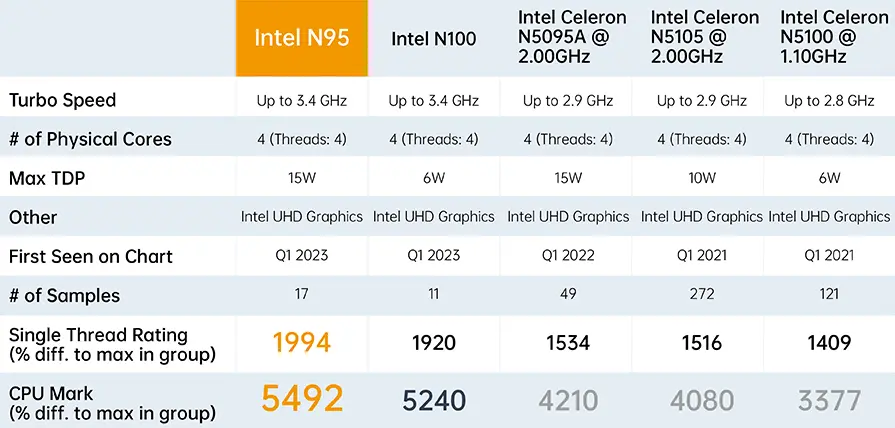

Alder Lake-N95

(jusqu’à 3,4 GHz), de 16 Go de DDR4 ainsi que d’un SSD M.2 NVMe de 1 TB. Il peut également accueillir 2 écrans 4K et intègre tout le confort moderne en matière de connectivité USB, Ethernet, Wifi et Bluetooth.

Alors oui, je sais que le Alder Lake-N95 c’est vu comme le fond du panier de chez Intel, mais vu que ça ne consomme pas grand-chose et que j’ai pas prévu de faire du gaming dessus (mis à part du Xbox Cloud), je n’en ai rien à faire. Moi j’ai juste besoin d’un truc qui ne prend pas de place, et sur lequel je pourrais faire un dual boot Windows / Linux pour bidouiller.

De base, je trouve que ce AK1PLUS est plutôt cher vu le peu de matos qu’il y a dedans (439 euros au catalogue).

Mais j’avais

déjà pris un PC de chez eux

et j’en suis content.

Mais hors de question de l’acheter à ce prix là… Toutefois, ce qui m’a vraiment décidé

c’est le bon de réduction de 210 € proposé sur Amazon

qui fait qu’au final, je l’ai payé 229 euros. Je trouve que c’est son juste prix, surtout qu’à config équivalente, c’est le moins cher rapport à ses concurrents.

Bref, pour une fois, je me suis dit que ce serait sympa de vous le présenter en détail sachant que ça fait bien longtemps que je n’avais pas testé un PC ici.

Dans la toute petite boite, vous trouverez un manuel d’utilisation qui ne sert à rien, un support VESA pour le fixer au mur, derrière un écran ou encore sous un bureau ainsi qu’une alimentation et un câble HDMI.

Au niveau du look de la bête, rien de spécial… C’est une petite boite noire d’environ 13 cm de côté sur 5 cm de haut avec un peu de LEDs bleues qui s’allument quand il fonctionne (ça peut se débrancher facilement si vous ne voulez pas que ça éclaire chez vous). Bref, c’est tout petit, parfait pour les amateurs de minimalisme, car ça peut même se planquer derrière un écran ou dans un tiroir.

Niveau connectivité, y’a un port USB et le bouton d’allumage sur le côté droit afin que ce soit accessible et le reste de la connectique se trouve à l’arrière. Soit au total 4 ports USB, 2 HDMI, 1 Ethernet et une prise casque.

Un truc que j’avais pas capté en achetant ce truc, c’est qu’il dispose d’un socle amovible dans lequel on peut rajouter un SSD. Donc ça fait une bonne extension en matière d’espace disque pour ceux qui ont besoin de place, par exemple si vous voulez vous en faire un média center. Pour ma part, je l’ai retiré pour le moment.

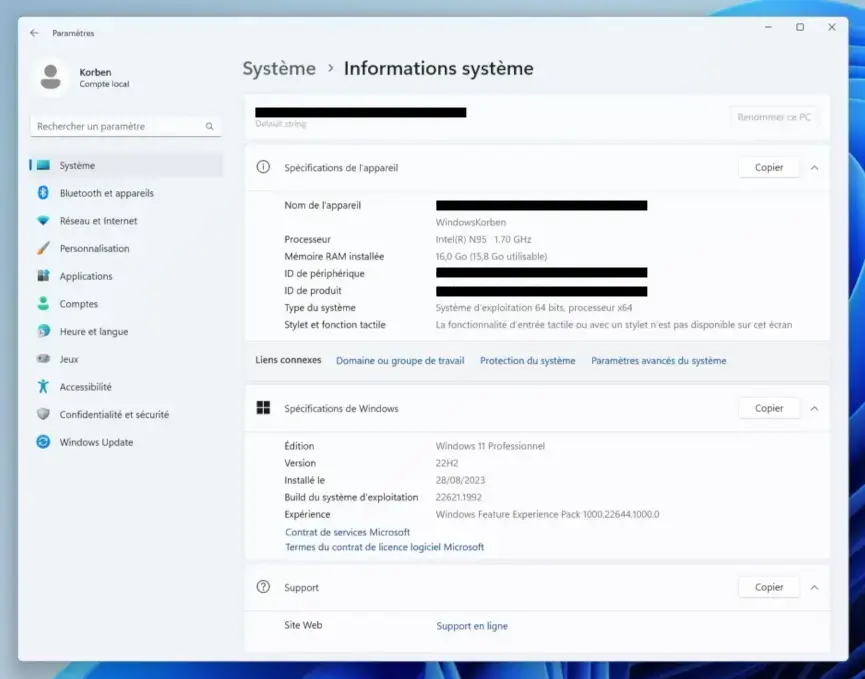

Ensuite au niveau de l’install de l’OS, rien à dire de spécial si ce n’est que c’est livré avec un Windows 11 Pro.

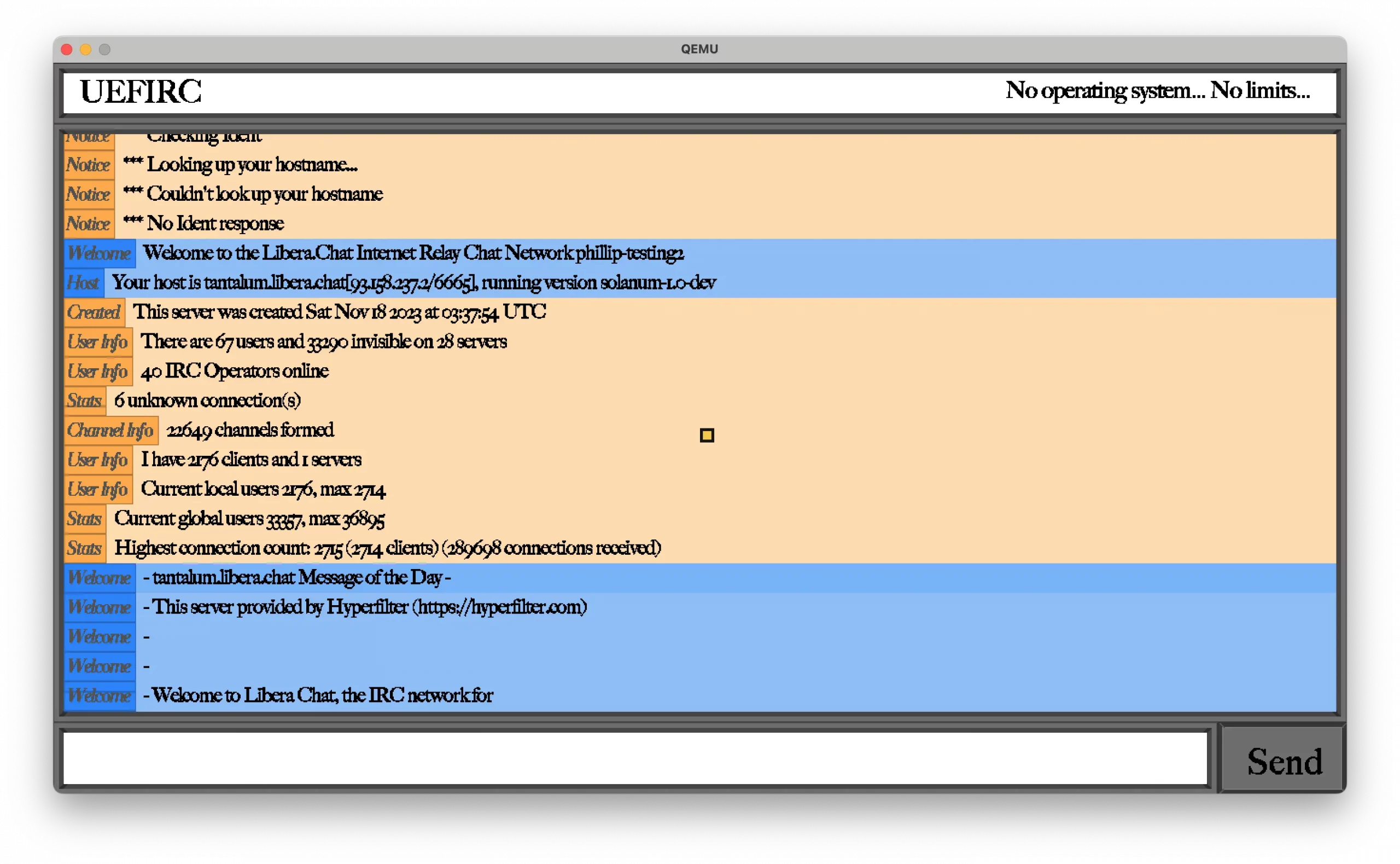

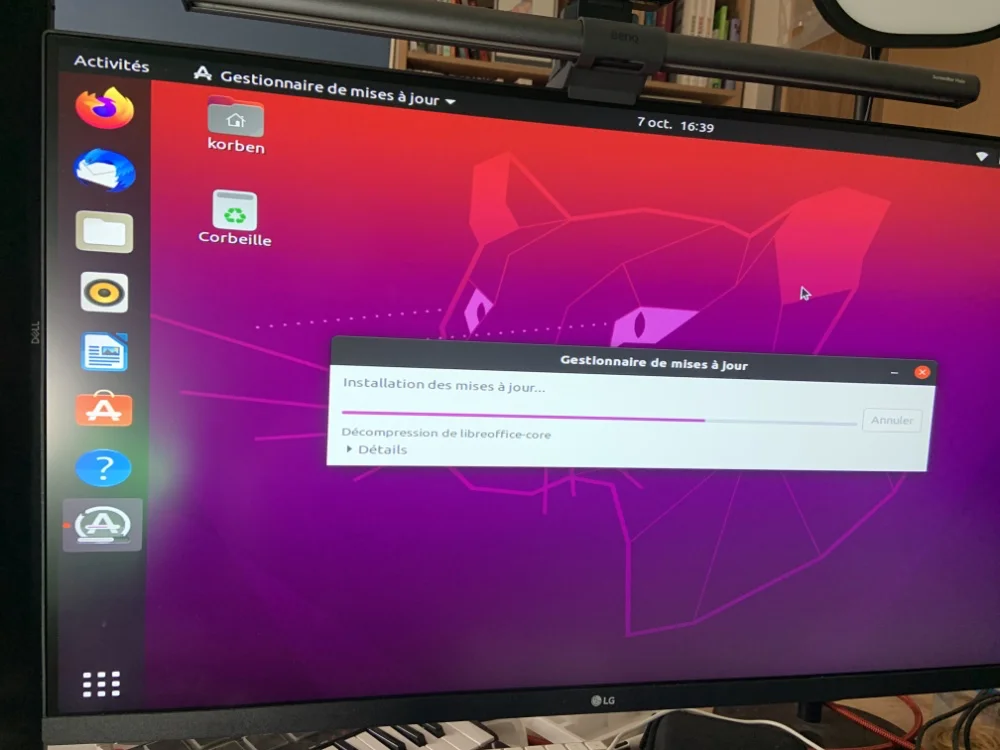

Je m’interrogeais quand même sur la possibilité de mettre un Linux là-dessus, et c’est passé comme une lettre à la poste en dual boot (c’est de l’UEFI). J’ai juste dû passer sur un noyau Linux 6.5.6 pour avoir un bon support du processeur graphique d’Intel qui est quand même récent et donc avoir ainsi une résolution d’écran correcte.

Par contre, attention, si vous vous lancez là-dedans, sachez que le seul port USB réellement bootable est celui qui se trouve à l’arrière. J’ai perdu pas mal de temps à essayer de comprendre pourquoi ma clé USB ne voulait pas booter alors que je l’avais branché dans les ports USB situés à droite de la machine.

Comme j’ai 1 TB sur le Nvme, j’ai divisé le disque en 2 partitions de 500 GB chacune, ce qui sera largement suffisant pour ce que je vais en faire.

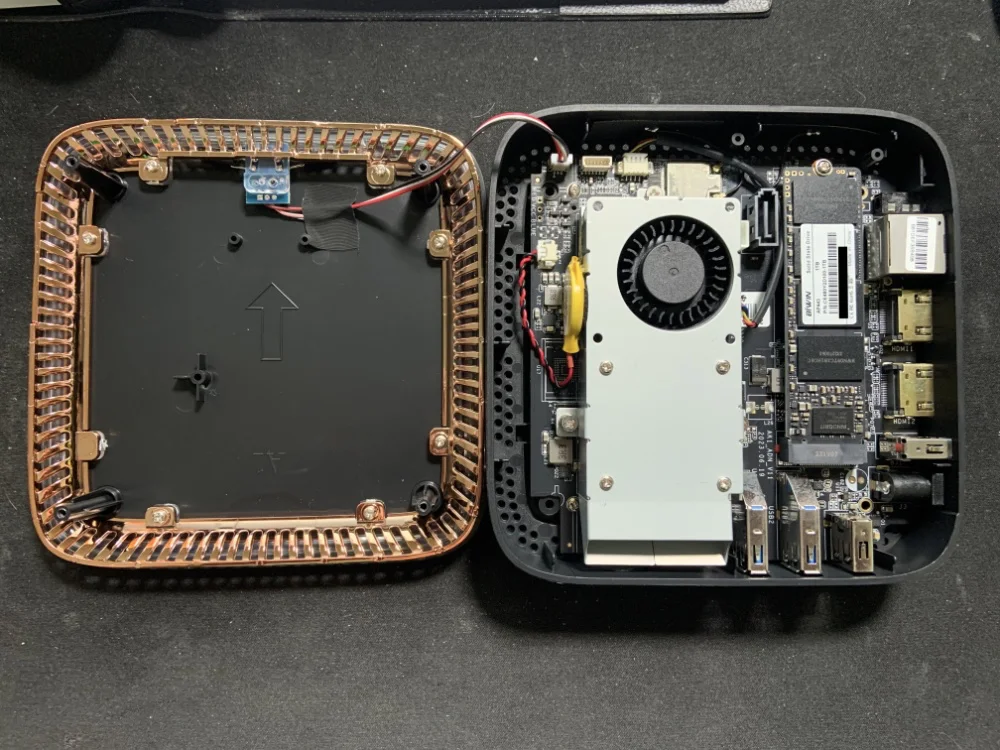

Évidemment comme je suis curieux, je l’ai démonté pou voir à quoi ça ressemblait dedans. C’est assez facile, il suffit d’enlever les patins du dessous, qui cachent les vis. Puis de l’ouvrir délicatement par le haut, en prenant garde de ne pas arracher les fils pour les LEDs bleues.

Voici l’intérieur de la bête.

Comme vous le voyez, l’alimentation des LEDs peut être facilement déconnectée. Et ensuite, c’est assez basique, y’a pas grand chose. Un gros radiateur / ventilo vraiment très silencieux. Et un NVme de marque BiWIN… Aucune idée de ce que vaut ce dernier, mais comme on peut le remplacement facilement, je ne suis pas inquiet.

J’ai enlevé le radiateur quand même pour voir le processeur avec sa bonne dose de pâte thermique.

Voilà pour le petit retour côté matos. C’est donc un mini PC silencieux et discret, avec un CPU récent et performant pour peu que vous vous contentiez de faire de la bureautique / internet / mater des films avec.

Ça conviendra bien à ceux qui ont un petit budget, qui veulent un minimum d’encombrement et surtout du silence 🙂 et comme ça supporte très bien Linux, y’a de quoi faire aussi d’autres trucs cool.

Par contre, encore une fois, oubliez les usages qui demandent du GPU. C’est loin d’être un PC avec lequel on peut jouer à des jeux récents ou faire de la 3D.

Notez que

d’autres modèles sont également dispo chez NiPoGi

avec moins d’espace disque, moins de RAM, donc moins chers (et également de chouettes bons de réduction).

À voir maintenant ce que ça donnera sur le long terme.

chevron_right

chevron_right