-

chevron_right

‘IFPS Gateway Operator is not Liable for Pirated Software Keys’

news.movim.eu / TorrentFreak · Saturday, 24 February - 09:52 · 5 minutes

The InterPlanetary File System, more broadly known as

IPFS

, has been around for nearly a decade.

The InterPlanetary File System, more broadly known as

IPFS

, has been around for nearly a decade.

While the name may sound alien to the general public, the peer-to-peer file storage network has a growing user base among the tech-savvy.

In short, IPFS is a decentralized network where users make files available to each other. The system makes websites and files censorship-resistant and not vulnerable to regular hosting outages; as long as at least one user in the network continues to share.

These advantages allow archivists, content creators, researchers, and others to reliably distribute large volumes of data over the Internet. Many developers support the project and some do so actively, by running an IPFS gateway that the public can freely use to access IPFS-stored content.

IPFS DMCA Notices

The operators of these gateways are not aware of how people use them; they simply enable the technology. However, that hasn’t stopped copyright holders from sending complaints that urge operators to prevent alleged copyright infringements.

In recent years, several gateway operators have received DMCA takedown requests for content available through, but not stored on, their service. These complaints are not only lodged against small players. Cloudflare has also received thousands of takedown requests.

While Cloudflare has in-house legal experts to rely on, these notices can be a challenge for smaller developers who tend to run IPFS gateways as hobby projects. This also applies to computer scientist Mike Damm, who operates the Hardbin.com service.

IPFS & JetBrains Keys

Hardbin is an encrypted pastebin that enables users to share text. The service relies on IPFS for storing content and offers a gateway through which it can be viewed publicly.

Technically, Hardbin doesn’t store any third-party material but it can be published and accessed through the site. Not all rightsholders are happy with this and the Czech software company JetBrains shared its concerns with the operator last October.

JetBrains sent a takedown notice to the site, asking for the content to be removed. In response, Mr. Damm explained that Hardbin.com is an IPFS gateway that doesn’t store content, hoping that would resolve the matter. It didn’t.

While JetBrains now understands that IPFS gateways don’t store content, the company suggested disabling the Hardbin.com URL through which the software keys can be accessed. If not, the operator could be liable for copyright infringement under the DMCA, the software company warned.

“By knowingly facilitating the access to the cracks, activation codes, or other methods that aim to circumvent measures for protecting JetBrains’ products from unauthorized use, you are directly liable, even if you did not directly engage in software piracy activities.”

“Further, by knowingly inducing or providing links to the tools which are then employed in unauthorized access of JetBrains’ software, you may be liable for contributory copyright infringement,” JetBrains added.

Note: While Hardbin had an active “write” function, TorrentFreak was informed that the HTML file at issue here wasn’t uploaded to the IPFS network using Hardbin. It was uploaded by third parties using an external service, but accessible through Hardbin’s gateway.

EFF Steps Up

Faced with this legal conundrum, Mr. Damm reached out to the Electronic Frontier Foundation ( EFF ), who stepped up to help. EFF replied to JetBrains on behalf of the Hardbin.com operator, stressing that the service is not legally responsible for the alleged availability of the pirated software keys.

“That suggestion is baseless. As Mr. Damm has explained, an IPFS gateway is a conduit similar to VPNs, internet access services, or Tor nodes,” the letter from EFF attorney Kit Walsh reads.

“Mr. Damm is not presenting the complained-of link to the public; the link is only generated when a user provides the hash that identifies the file they wish to retrieve. This step is analogous to providing a domain name to an ISP’s DNS server in order to obtain the IP address corresponding to that domain..,” Walsh adds.

JetBrains’s suggestion that Hardbin violates the DMCA is not accurate, according to EFF. The letter points out that the IPFS gateway is not a hosting service, but a general-purpose conduit for information, which should not be held liable.

The software company sent its letter under Section 1201 of the DMCA, which applies to trafficking in circumvention technology. This is different from the traditional Section 512 takedowns. However, EFF sees no reason why liability should apply in this case.

“It would be absurd to suggest that Congress granted conduits special immunity for copyright claims based on third party activity but then, in the same statute, made them liable for pseudo-copyright Section 1201 claims,” Walsh writes.

Liability is Complex

EFF’s response doesn’t necessarily suggest that all IPFS gateways are immune to liability. Speaking with TorrentFreak, Walsh explains that there are several aspects operators may want to consider before sending a similarly styled response.

This includes whether they make money by offering the gateway service to users with accounts, whether they have made any statements encouraging people to use their service for infringement, and whether they host the complained-of files.

Thus far, the responses from IPFS operators have been mixed. Cloudflare, for example, has disabled access to thousands of externally stored files through its IPFS gateway, and other gateways have responded similarly in the past.

UK-based programmer James Stanley, who previously operated Hardbin.com, temporarily took the entire service offline when he received requests to take down thousands of links. Legal threats and uncertainties make it less fun to run these projects, he noted at the time.

Hardbin’s current operator sought help from EFF and the site remains online. To hear the other side of the story we also reached out to JetBrains but the company has yet to reply.

While IPFS gateway operators can feel strengthened by the position EFF takes in its response, legal uncertainties always remain. EFF’s Kit Walsh informs us that she will consider writing a FAQ to address these legal aspects and nuances, similar to the legal FAQ for TOR relay operators.

—

A copy of the second takedown notice Jetbrains sent to Mr. Damm is available here (pdf) and EFF’s response letter can be found here (pdf)

From: TF , for the latest news on copyright battles, piracy and more.

Over the past several years we’ve covered dozens of

Over the past several years we’ve covered dozens of

There are thousands of pirate sites on the Internet but only a few will receive a permanent entry in the history books. That includes

There are thousands of pirate sites on the Internet but only a few will receive a permanent entry in the history books. That includes

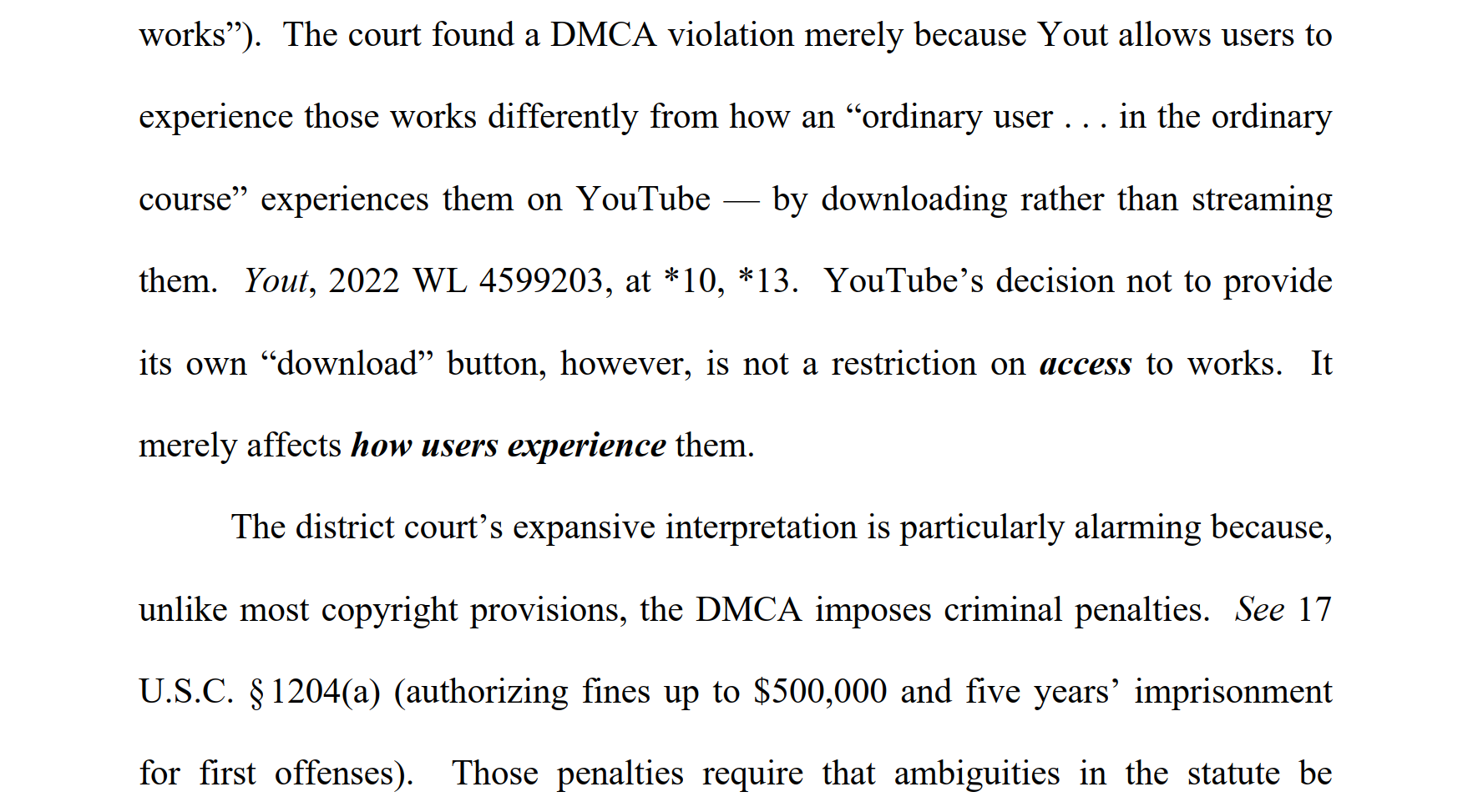

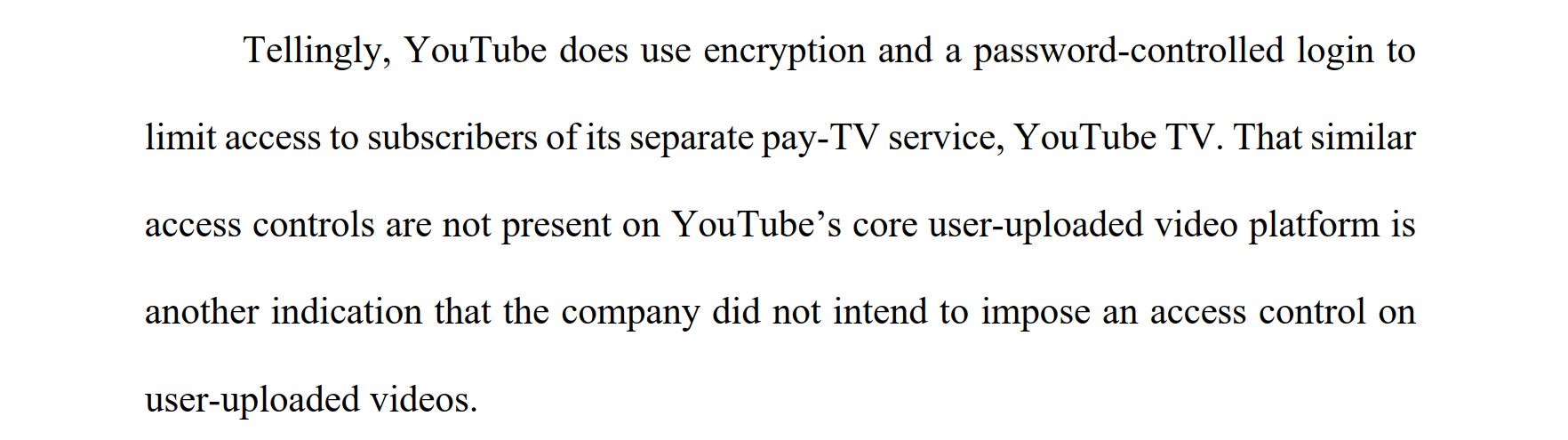

In 2020, YouTube ripper

In 2020, YouTube ripper