-

chevron_right

chevron_right

Après le piratage d’un hôpital français, 61 Go de données médicales se retrouvent sur le dark web

news.movim.eu / JournalDuGeek · 12:08

chevron_right

chevron_right

Après le piratage d’un hôpital français, 61 Go de données médicales se retrouvent sur le dark web

news.movim.eu / JournalDuGeek · 12:08

chevron_right

chevron_right

Faille Android – L’attaque Dirty Stream met en danger vos apps

news.movim.eu / Korben · Yesterday - 18:13 · 2 minutes

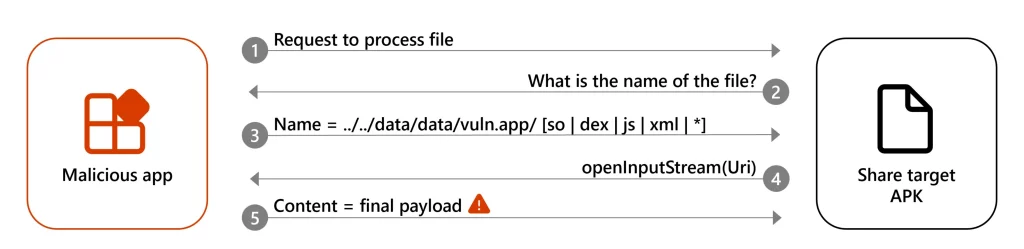

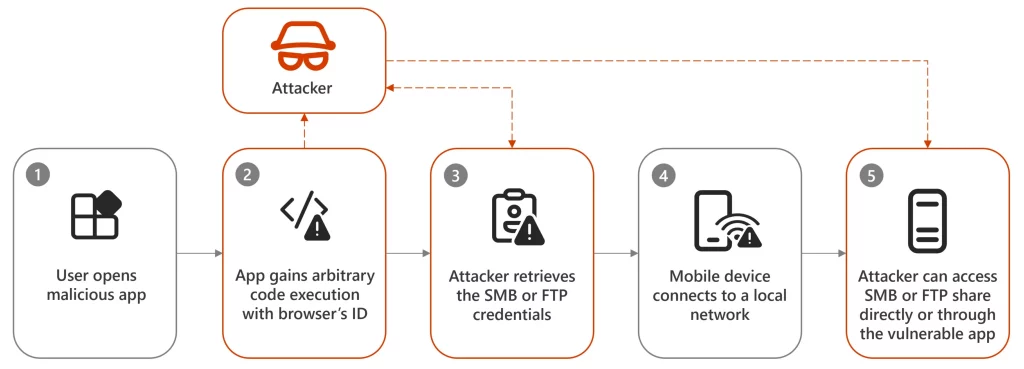

Mauvaise nouvelle, Microsoft vient de mettre en lumière une faille bien vicieuse qui se planque dans un paquet d’applications Android… enfin, quand je dis un paquet, je parle quand même de plus de 4 milliards d’installations concernées.

Cette saleté, baptisée « Dirty Stream « , permet à une app malveillante d’écrire tranquillou dans le répertoire d’une autre app et d’exécuter du code comme bon lui semble.

Mais comment c’est possible ce bazar ?

Eh bien figurez-vous que sous Android, les apps peuvent partager des données entre elles grâce à un système de « fournisseur de contenu ». Jusque là, tout va bien, sauf que certains petits malins ont trouvé le moyen de contourner les contrôles de sécurité en utilisant des « intents personnalisés » mal ficelées.

En clair, une app malveillante envoie un fichier avec un nom ou un chemin trafiqué à une app légitime qui, sans méfiance, l’exécute ou le stocke gentiment dans l’un de ses dossiers critiques. Et paf, l’attaquant peut alors faire mumuse avec les données de l’app cible, voler des infos sensibles comme les identifiants SMB et FTP stockés dans le fichier

rmt_i.properties

, ou carrément prendre le contrôle de l’app. Bref, c’est le boxon.

Et le pire, c’est que ce genre de boulettes est monnaie courante. Les chercheurs de Microsoft ont épinglé plusieurs apps populaires, comme le gestionnaire de fichiers de Xiaomi (1 milliard d’installations, tout de même) qui utilise un chemin spécifique

/files/lib

pour sauvegarder les fichiers, ce qui peut être détourné par un attaquant. Autant dire que ça fait un sacré paquet de téléphones exposés.

Heureusement, après avoir prévenu Google et les éditeurs concernés, des correctifs ont été déployés en vitesse. Mais ça la fout mal surtout quand on sait que selon l’équipe de recherche sur la sécurité des applications Android de Google, 20% des apps Android seraient vulnérables à ce type d’attaque. Ouch !

Alors, que faire pour se protéger ?

Et bien commencez par mettre à jour vos apps via le Google Play Store, à vérifier les permissions des app installées et surtout évitez d’installer des appli louches surtout si ça vient d’un store alternatif ou un APK tombé du camion. Et si vous êtes dev Android, il va falloir blinder vos apps en suivant ces bonnes pratiques :

File.getCanonicalPath

et valider le préfixe de la valeur retournée pour s’assurer que le fichier est au bon endroit

Voilà, vous savez tout pour ne pas vous faire dirty streamer dans les grandes largeurs !

chevron_right

chevron_right

Il faut cesser de tolérer les mots de passe nuls

news.movim.eu / Numerama · Yesterday - 08:49

Ce 2 mai est la journée mondiale du mot de passe. Au Royaume-Uni, une loi interdit désormais de mettre des mots de passe par défaut trop faibles dans les objets connectés, comme « admin / password ». Un exemple à suivre.

chevron_right

chevron_right

Grindr est accusé d’avoir vendu les données de ses utilisateurs séropositifs, et va devoir rendre des comptes

news.movim.eu / JournalDuGeek · Yesterday - 08:27

chevron_right

chevron_right

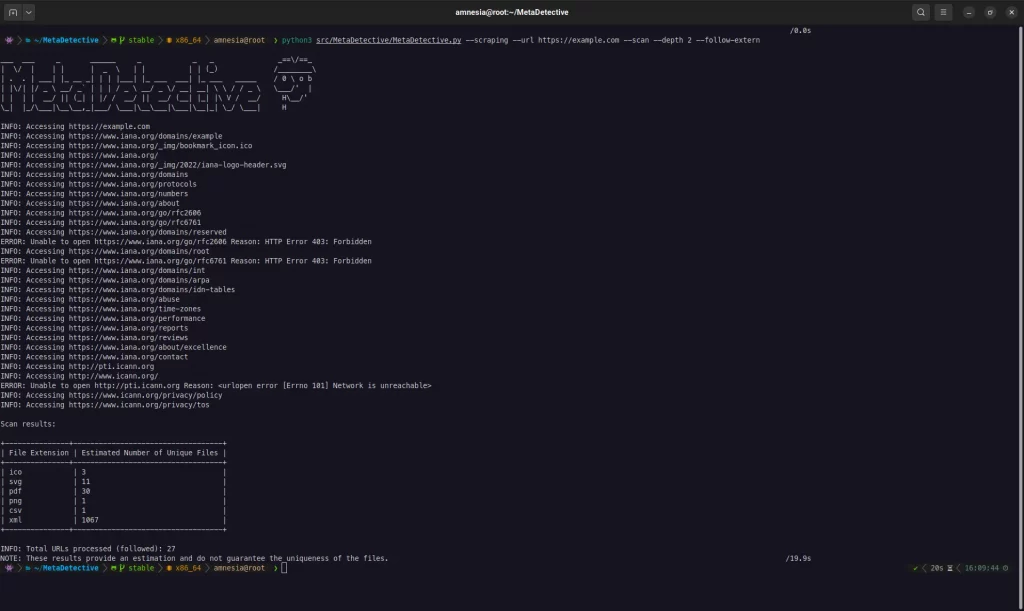

MetaDetective – Pour dévoiler les secrets cachés de vos fichiers

news.movim.eu / Korben · 2 days ago - 07:00 · 2 minutes

J’sais pas si vous savez, mais dès que vous créez un fichier, il y a plein de données qui se retrouvent dedans, la plupart du temps à votre insu… Et ça fonctionne avec tout : Photos, documents, morceau de musique et j’en passe. Cela s’appelle des Métadonnées, ça n’a rien de nouveau mais c’est bien utile aux pentesteurs et autres experts OSINT pour mener à bien leurs enquêtes.

Évidemment, les mecs ont autre chose à faire et plutôt que d’aller fouiller tout à la main, ils se reposent sur des outils comme celui que je vous présente aujourd’hui et qui s’appelle MetaDetective .

Développé par des passionnés de cybersécurité , MetaDetective est propulsé par Python et contrairement à certains outils qui dépendent d’une myriade de bibliothèques externes, il est plutôt autonome et simple à utiliser. Seul prérequis : avoir exiftool installé sur votre système. Une fois cette étape franchie, vous êtes prêt à plonger dans l’aventure !

L’une des forces de MetaDetective réside surtout dans sa capacité à catégoriser et à présenter les métadonnées de manière intuitive. Fini le casse-tête des données brutes et désorganisées. Que vous analysiez un fichier unique ou un ensemble de documents, MetaDetective vous offre une vue d’ensemble claire et structurée. Chaque information est minutieusement classée, vous permettant de naviguer aisément dans la richesse des données extraites.

L’outil intègre des fonctionnalités avancées de web scraping et là où d’autres se contentent de gratter la surface, MetaDetective, lui, plonge en profondeur, explorant méticuleusement de nombreux sites web pour en extraire les métadonnées les plus pertinentes. Oubliez les restrictions d’IP et les proxy laborieux à des services tiers, puisqu’il va directement se fournir à la source.

Vous pourrez bien évidemment ajuster la profondeur d’exploration, cibler des types de fichiers spécifiques, et même exclure certains termes pour affiner vos résultats. Et grâce à ses options d’exportation flexibles, vous pouvez générer des rapports clairs au format HTML ou texte.

Mais attention, avec un grand pouvoir vient une grande responsabilité. L’utilisation de MetaDetective doit se faire dans le respect des lois et réglementations en vigueur. Cet outil puissant ne doit pas être utilisé à des fins malveillantes ou illégales.

Pour en savoir plus sur MetaDetective et accéder à sa documentation complète, rendez-vous ici .

chevron_right

chevron_right

Disney animation victime d’un piratage massif

news.movim.eu / JournalDuGeek · 4 days ago - 16:11

chevron_right

chevron_right

Pourquoi la majorité numérique à 15 ans est déjà un échec ?

news.movim.eu / JournalDuGeek · 4 days ago - 07:27

chevron_right

chevron_right

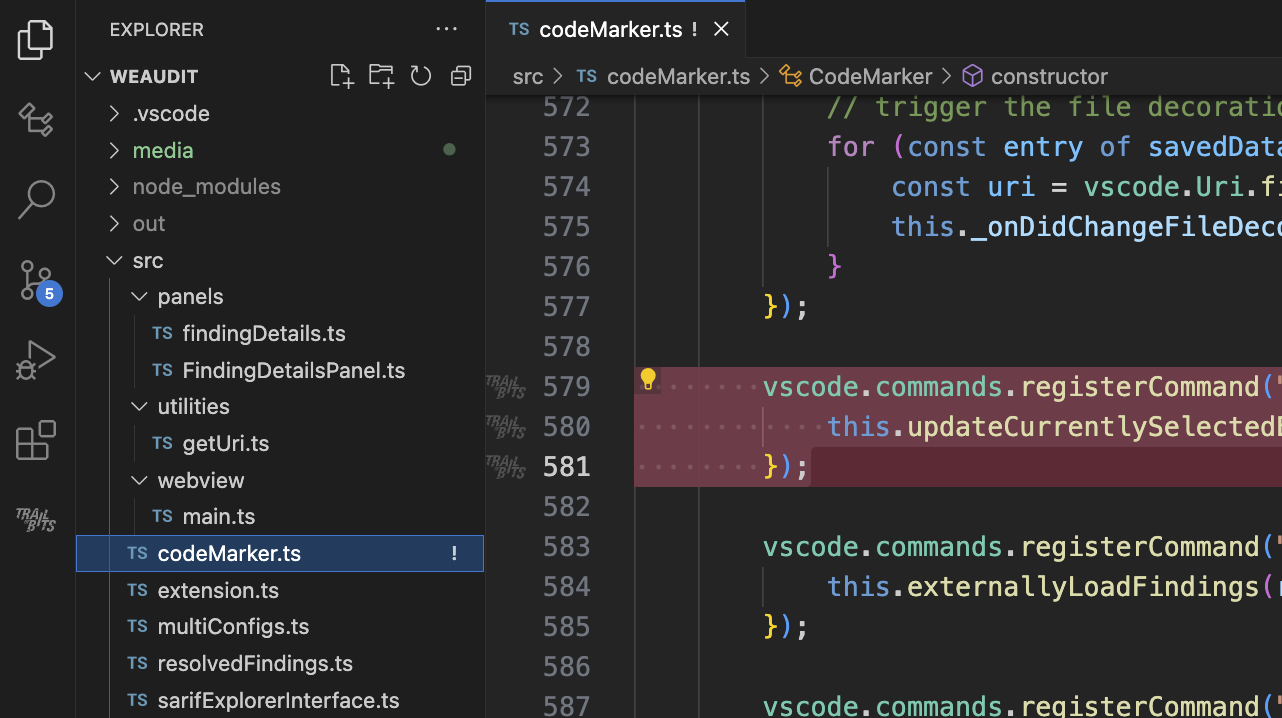

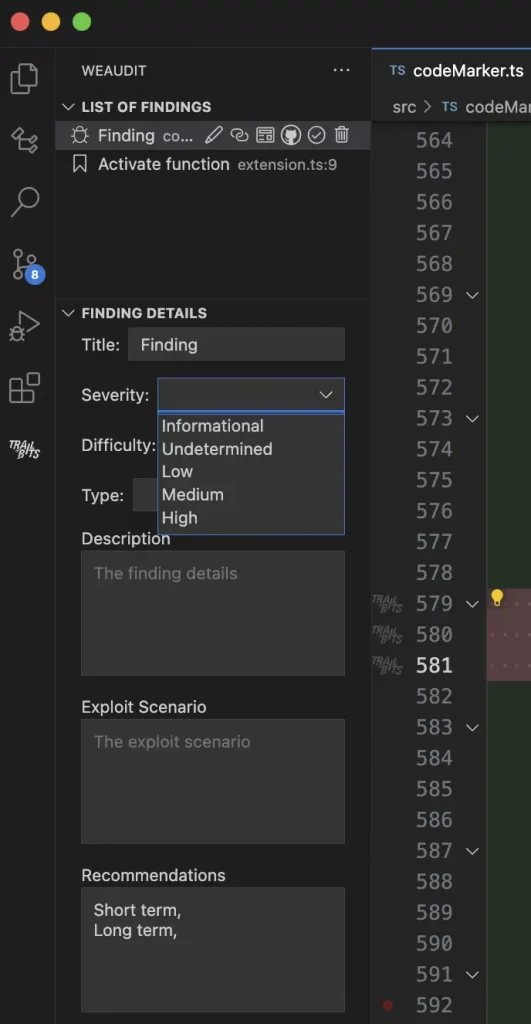

weAudit – Une extension Visual Studio Code pour ceux et celles qui font de l’audit

news.movim.eu / Korben · 4 days ago - 07:00 · 1 minute

Salut les codeurs !

Aujourd’hui, je vais vous causer d’un truc qui va révolutionner votre façon d’auditer le code : l’extension VSCode weAudit ! C’est développé par les génies de Trail of Bits et c’est vraiment chouette, vous allez voir.

Il s’agit un outil de revue de code collaborative (d’audit quoi…) qui vous permet de prendre des notes et de traquer les bugs directement dans VSCode. Plus besoin de jongler entre 36 outils, weAudit centralise tout

Il est d’ailleurs bourré de fonctionnalités ultra pratiques :

Comme ça, plus besoin de vous prendre la tête avec des outils externes. Vous pouvez aller jeter un œil au code sur le repo GitHub .

Bon allez, je vous donne un petit exemple pour vous montrer à quel point c’est facile à utiliser. Disons que vous tombez sur un bout de code louche. Hop, vous sélectionnez ce code et vous utilisez le raccourci

Cmd+J

pour ajouter un signet « Finding ». Ça va surligner le code en rouge et ajouter une note dans la liste des findings. Et si vous voulez ajouter des détails sur le problème, pas de souci ! Cliquez sur le finding, remplissez les champs et même créez direct une issue GitHub.

Je ne sais pas comment on faisait avant weAudit.

Pour l’installer, rendez-vous sur le marketplace VSCode . Et si vous êtes à fond dans la sécurité des extensions VSCode , jetez aussi un œil aux articles de blog de Trail of Bits sur les vulnérabilités d’extensions VSCode mal configurées et comment s’échapper d’extensions VSCode bien configurées .

Allez, je vous laisse jouer avec weAudit. Vous m’en direz des nouvelles.

chevron_right

chevron_right

Les forces de police européennes font bloc contre le chiffrement de bout en bout

news.movim.eu / JournalDuGeek · Thursday, 25 April - 12:09